Apuntes para Certificación AZ-900

Documento escrito por: Fernando Lucendo García

Puedes ver todos los documentos de este autor aquí.

Introducción

Muchas son las veces que habrás oído hablar sobre la nube, realizar operaciones de informática en la nube, etc. Pero,

¿Qué es la informática en la nube?

Es la prestación de servicios informáticos incluyendo servidores, almacenamiento, bases de datos, redes, software, análisis de datos o inteligencia a través de la nube (mejor conocido como Internet). Esto ofrecerá una mejor innovación, gran flexibilidad en los recursos y una economía de escala.

Esto conlleva la enorme ventaja de poder reducir los costes operativos, teniendo una infraestructura mucho más eficiente y la capacidad de escalar nuestro negocio a medida que vaya creciendo.

La empresa que proporciona estos servicios es llamada proveedor en la nube. Siendo este proveedor, el responsable del hardware físico necesario para implementar nuestros servicios, lo mantendrá operativo y actualizado. Los proveedores brindarán una amplia gama de servicios dependiendo del cliente que tenga cada servicio. Estos servicios requerirán:

- Una potencia de procesamiento donde alojaremos nuestras aplicaciones o los propios servicios.

- Almacenamiento para poder guardar archivos o bases de datos.

- Redes para poder implementar en la nube lo que nosotros tenemos en nuestras propias infraestructuras (On-premise).

- Herramientas de análisis para poder visualizar datos y estadísticas.

El objetivo de la informática en la nube se basa en que la administración y gestión de una empresa informátizada sea más fácil y eficiente, sin importar qué tan grande sea esa empresa.

Ejemplo: Microsoft (Azure), Amazon (AWS), Google (Google Cloud), etc.

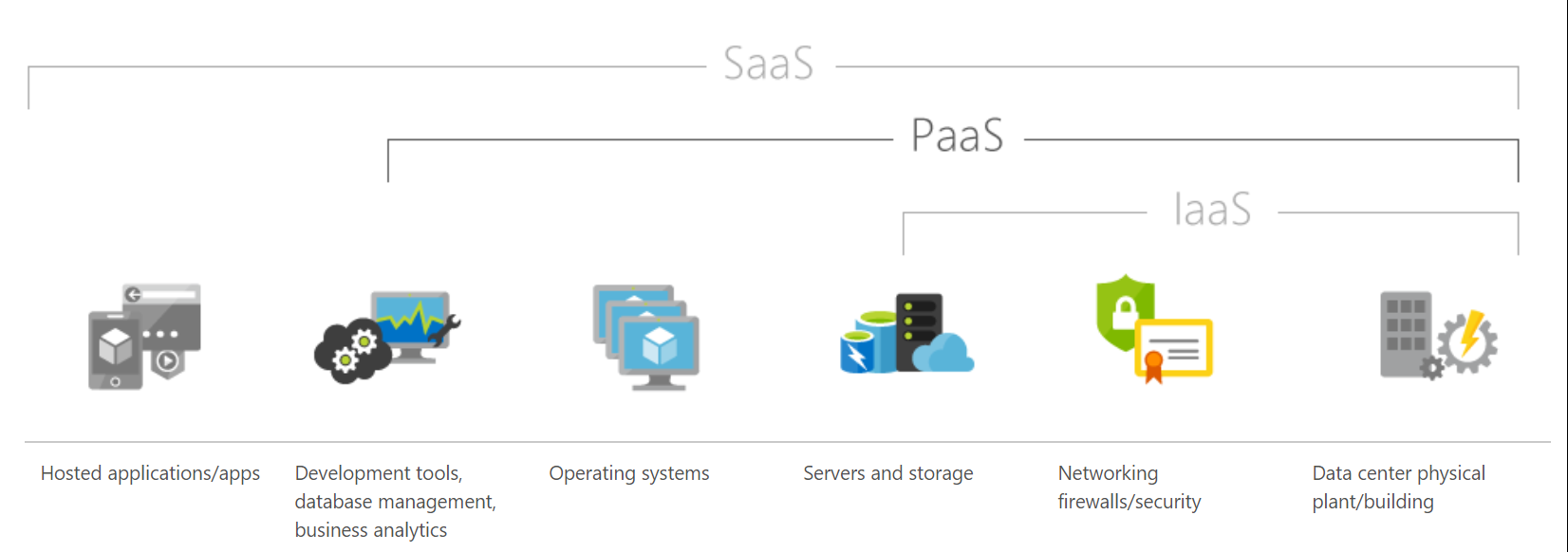

IaaS - Infraestructura como servicio, del inglés Infrastructure as a Service.

PaaS - Plataforma como servicio, del inglés Platform as a Service.

SaaS - Software como servicio, del inglés Software as a Service.

Nube pública

Una nube pública es propiedad del proveedor del servicio en la nube, (proveedor del hosting). El usuario no posee el hardware que usará usando, pertenece al propio proveedor. Esta nube pública proporciona recursos y servicios a numerosos usuarios y organizaciones. Es la el tipo de nube más usado y habitual. Se accederá a través de una conexión de red segura, normalmente Internet.

- Un ejemplo de uso sería el despliegue de una aplicación web usando los recursos de un proveedor de hosting, de tal forma que el dueño de esta aplicación web no tiene que preocuparse de comprar o administrar el hardware que necesita su aplicación.

Nube privada

Este tipo de nube es privada es creada y almacenada por la organización que utiliza los recursos de esa nube. Esta organización crea un entorno de nube en su propio centro de datos, propocionando acceso de autoservicio calculando así los recursos que necesite cada usuario. El propietario de esta nube es el único responsable de la compra, almacenamiento y mantenimiento del hardware que necesite. Los usuarios que acceden a esta nube formarán parte de la organización, denegando el acceso a cualquier usuario externo a esta. No se usa internet para conectarse a esta nube privada, se usa una conexión privada. Por lo tanto, se necesita un conocimiento más técnico para poder configurar y administrar este tipo de nube.

- Un ejemplo de uso podría ser una organización que necesita guardar datos que por motivos legales no pueden almacenarse en una nube pública, como por ejemplo datos médicos.

Nube híbrida

Es la combinación de una o varias nubes privadas con una o varias nubes públicas, permitiendo ejecutar las aplicaciones en la ubicación adecuada. De esta forma podremos alojar nuestros recursos en la nube (pública o privada) que nos de más ventajas.

Esto nos permitirá ubicar los recursos en distintas ubicaciones, y aprovechar las características de la nube privada y de la nube pública.

- Un ejemplo de uso podría ser el uso de una web que se aloje en una nube pública, pero que a su vez use otras aplicaciones o funciones que estén relacionadas directamente con nuestras bases de datos alojados en una nube privada. Siendo útil por ejemplo, cuando tenemos aplicaciones corriendo sobre un hardware antiguo que no se puede actualizar.

Comparación de los modelos de nube

| Tipos de nube | Ventajas | Inconvenientes |

|---|---|---|

| Nube pública | Escalabilidad instantánea y flexibilidad. Reducción de costos de infraestructura y operativos. Accesible desde cualquier lugar con conexión a Internet. | Menor control sobre la seguridad y los datos almacenados. Personalización limitada de los servicios. Posibilidad de experimentar latencia de red. |

| Nube privada | Mayor control y seguridad sobre los datos y la infraestructura. Personalización completa de los servicios de nube. Mejor rendimiento de las aplicaciones. | Requiere una inversión inicial significativa en hardware y software. Requiere personal especializado para su gestión. Menor escalabilidad que la nube pública. |

| Nube híbrida | Permite combinar los beneficios de las nubes privadas y públicas. Adaptabilidad a las necesidades cambiantes de la organización. Mayor seguridad y control para cargas de trabajo sensibles. | Requiere una gestión más compleja y la integración de diferentes plataformas. Mayor complejidad en el diseño y mantenimiento de la infraestructura. Costos más elevados que los de una sola nube. |

Beneficios de la nube

- Alta disponibilidad: Reduciendo al mínimo posible nuestro tiempo de inactividad, dependiendo del servicio y lo crítico que sea.

- Elasticidad: Los recursos elásticos serán agregados o eliminados automáticamente para satisfacer las necesidades cuando sea necesario, pudiendo escoger la ubicación geográfica más adecuada.

- Escalabilidad: Podremos agregar recursos adicionales a una determinada carga de trabajo (escalar). O agregar capacidades adicionales para administrar el aumento en la demanda de un recurso (ampliación). Puede ser automática.

- Tolerancia a errores: Pudiendo permanecer en funcionamiento incluso habiendo dejado de funcionar algún componente o servicio. Los servicios en la nube son tolerantes a errores de forma nativa.

- Agilidad: Teniendo una capacidad de reacción muy rápida para asignar o quitar servicios.

- Recuperación ante desastres: Ocurrirá rápidamente gracias a la automatización.

- Capacidad de latencia del cliente: Si un cliente experimenta lentitud en algún servicio, tendrá latencia. Como administradores de la nube debemos escoger la zona geográfica mas oportuna para el cliente en questión.

- Consideraciones de coste predictivo: Teniendo la capacidad de predecir los costes de cada servicio para el cliente. Podemos ayudarnos con herramientas como la calculadora de coste. Haciendo también los correspondientes análisis del posible crecimiento de una organización.

Comparación CapEx y OpEx

En este apartado vamos a comprender la difencia entre usar un modelo de nube CapEx y un modelo de nube OpEx.

Mucho antes de que el famoso concepto de "Cloud" naciera, las empresas necesitaban tener un lugar físico donde establecerse, una infraestructura (servidores, almacenamiento físico, etc.) para comenzar el negocio, en definitiva, una serie de gastos iniciales e inversión inicial para poner en funcionamiento el negocio o simplemente hacerlo evolucionar.

A día de hoy esto quedó muy atrás, ahora las empresas u organizaciones pueden contratar servicios de algún proveedor de la nube para empezar a operar o dar servicio a clientes mucho más rapidamente y sin tener que invertir una gran cantidad de dinero inicialmente.

Podemos diferenciar dos modelos de inversión distintos según el tipo de inversión.

CapEx (Gastos de capital)

Gasto de dinero en infraestructura física pagado por adelantado, y que posteriormente se podrá deducir en el pago de impuestos a medida que pasa el tiempo.

Es un coste inicial cuyo valor se reduce en el tiempo.

OpEx (Gastos operativos)

Dinero gastado en servicios o productos en el momento, obteniendo una factura en el momento. Podiendo deducir el gasto de esta factura en el pago de los impuestos en el mismo año, sin tener un coste inicial.

Pagamos por el servicio o producto a medida que se empieza a usar.

Modelo basado en consumo

Todos los proveedores de servicios de la nube operan bajo un modelo basado en el consumo, cuyo significado es:

Como usuario, solo se paga por los recursos que utilizan. Lo que usas es lo que pagas. Esto permite al usuario:

- Mejor predicción de costes, sin tener que gestionar ni administrar una infraestructura que en un futuro no se vaya a aprovechar al 100%.

- Los precios se basan en los recursos y servicios individuales.

- La facturación está basada en el uso real.

Infraestructura como servicio (IaaS)

IaaS viene del inglés Infrastructure as a Service, y se basa en la categoría más básica de servicios en la nube que podemos tener.

Podemos alquilar servidores e infraestructuras de IT, máquinas virtuales, almacenamiento, redes, sistemas operativos de un operador de cloud todo ello en el formato de pago por uso. Todo ello será aprovisionado y administrado a través de Internet.

El usuario se hará responsable de su compra, instalación, configuración y administración del software, sistemas operativos y aplicaciones. Mientras que el proveedor de la nube sólo es responsable de que la infraestructura esté disponible para el usuario.

Este tipo de infrestructura permite escalar una empresa en constante crecimiento y con una demanda impredecible de una forma muy eficaz. Simplificando la planificación y administración de las copias de seguridad y recuperaciones.

Asegurse de que un servicio en IaaS funcione será una tarea compartida por el proveedor de la nube (comprobando que la infraestructura funcione) y del cliente (comprobando que esté bien configurado el servicio, actualizado y disponible).

Algunos ejemplos de uso podrían ser:

Una migración de carga de trabajo, ya que por lo general una infraestructura de IaaS se gestiona de manera muy similar a cómo se gestionaría una infraestructura local. proporcionando una fácil migración de esta infraestructura local a la nube.

Hospedaje de sitios web, ya que su ejecución en IaaS es más económico que el hospedaje común.

Entornos de prueba y/o desarrollo. Su montaje es muy rápido y económico, pudiendo lanzar aplicaciones al mercado rápidamente.

Plataforma como servicio (PaaS)

PaaS viene del inglés Platform as a Service, proporciona un entorno para crear, probar e implementar aplicaciones software, teniendo como objetivo la creación de aplicaciones de la forma más óptima posible, sin centrarse en la administración de la infraestructura implícita.

No tendremos que preocuparnos de instalar el sistema operativo, el servidor web o tenerlo actualizado.

Es un entorno completamente desarrollado e implementado en la nube, contando con recursos que permiten ofrecer todas las funciones necesarias.

El usuario es responsable del desarrollo de sus aplicaciones, sin cargar con la responsabilidad de administrar el servidor o la infraestructura. Pudiendo poner toda la capacidad en el desarrollo y no desviar la atención en la infraestructura. De eso se encargará el proveedor de la nube.

Los recursos son comprados a un proveedor de servicios en la nube en forma de pago por uso, y se acceden a estos usando una conexión segura a través de Internet.

El uso de PaaS permite que las organizaciones puedan extraer y analizar sus propios datos, encontrando patrones de uso y hacer predicciones. Esto nos ayudará con las decisiones a nivel empresarial.

Software como servicio (SaaS)

SaaS viene del inglés Software as a Service, se basa en un software que se hospeda y se administra centralmente para el cliente final. Permite a los usuarios conectarse y usar aplicaciones basadas en la nube a través de Internet.

Algunos ejemplos de Saas pueden ser:

- Correo electrónico.

- Calendarios compartidos.

- Herramientas de ofimática en la nube, como Microsoft 365.

El uso de SaaS generalmente suele basarse en una suscripción, que puede ser semanal, mensual, anual... Esta suscripción suele llevar una rebaja en su precio a medida que el tiempo de esta es más amplio.

El coste de SaaS es sólo y exclusivamente el coste de la suscripción.

El usuario final no tiene que hacerse cargo ni de la configuración ni de la administración del SaaS, de ello se encargará el proveedor de la nube.

El usuario final se remite a usar la aplicación, no tiene que preocuparse de nada más.

Imagen obtenida de Microsoft Learn

Comparación de servicios en la nube

Existen diferentes ventajas e inconveniente a la hora de trabajar con los diferentes servicios alojados en la nube, a continuación se muestra una tabla comparativa, indicando:

- en negrita lo que es gestionado por el usuario o cliente.

- en cursiva lo que es gestionado por el proveedor de la nube.

| On-premise | IaaS | PaaS | SaaS |

|---|---|---|---|

| Aplicaciones | Aplicaciones | Aplicaciones | Aplicaciones |

| Datos | Datos | Datos | Datos |

| Runtime | Runtime | Runtime | Runtime |

| Middleware | Middleware | Middleware | Middleware |

| Sistema operativo | Sistema operativo | Sistema operativo | Sistema operativo |

| Virtualización | Virtualización | Virtualización | Virtualización |

| Servidores | Servidores | Servidores | Servidores |

| Almacenamiento | Almacenamiento | Almacenamiento | Almacenamiento |

| Networking | Networking | Networking | Networking |

Servicios principales de Azure

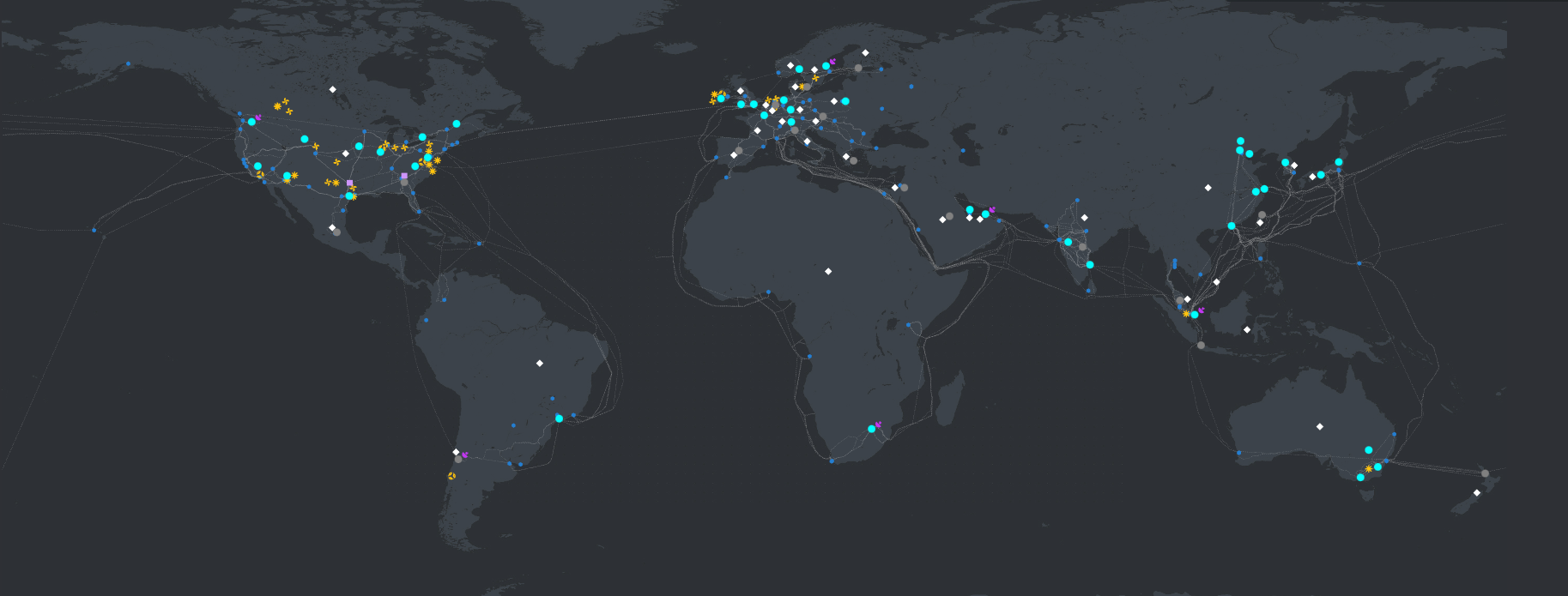

Regiones

Las regiones de Azure son áreas geográficas del planeta están compuestas por uno o más centros de datos que están próximos entre si. Conservando la residencia de los datos con una oferta de cumplimiento integral.

Estas regiones proporcionan una gran flexibilidad y capacidad de adaptación para reducir así la latencia en los clientes.

Los centros de datos deben estar conectados en una red de baja latencia, algunos ejemplos de regiones son:

- El este de EEUU.

- El centro de Canadá

- Europa occidental.

Actualmente Azure está disponible en unas 55 regiones, que cubren 140 países y es el proveedor cloud con más regiones del mundo.

Cuando vamos a desplegar un servicio en Azure es posible que se nos pida escoger una región donde vayamos a implementar ese recurso, ya que no todos los servicios están disponibles en todas las regiones.

Por otro lado, hay ciertos servicios globales de Azure que no nos pedirá escoger una región ya que están disponibles en todas ellas, como por ejemplo Azure Active Directory.

Pares de regiones

Es necesario saber que cada región de Azure está emparejada con otra región ubicada dentro de la misma geografía. El conjunto de estas dos regiones se denominará pares de regiones. A excepción de el sur de Brasil, donde se empareja con una región fuera de su geografía.

Estos pares de regiones tienen unas características comunes:

- Aislamiento físico: A ser posible, la separación entre los pares de regiones es de al menos 500km. Esto reduce la posibilidad de que algún problema externo (como un desastre natural, conflicto o corte de energía) afecte a la vez a las dos regiones.

- Replicación desde la plataforma: Ciertos servicios incorporan una replicación automática con la región emparejada. -Orden de recuperación de la región: Se prioriza la recuperación de una región en caso de haber alguno problema que la interrumpa, garantizando que las aplicaciones se recuperen en función de su prioridad en cada región. -Actualizaciones secuenciales: Las actualizacioens se implementan de forma secuencial en los pares de regiones, evitando así el tiempo de inactividad, el posible error en una actualización, etc.

Las geografías donde podemos encontrar las regiones se dividen en:

- América

- Europa

- Asia

- Oriente medio

- África

Opciones de disponibilidad

En Azure tenemos distintas opciones de disponibilidad para nuestros servicios o recursos.

- Máquina virtual única: Contiene un 99.9% de disponibilidad con Premium Storage. Podremos migrar las máquinas de Azure usando el concepto lift and shift.

Este concepto permite una migración de cada aplicación tal y como está, lo que garantiza una migración a la nube sin riesgos o costes de realizar cambios en el código.

Al tener estas máquinas ubicadas en un conjunto de disponibilidad podremos protegerlas frente a los fallos en los centros de datos.

Zonas de disponibilidad: Protege de los errores completos de los centros de datos, aumentando el acuerdo de disponibilidad a un 99.99%, siendo este el nivel de protección más alto.

Recuperación ante desastres en varias regiones: Los pares de regiones protegen y proporcionan límites dentro de la residencia de datos.

Zonas de disponiblidad

Una zona de disponibilidad en Azure son ubicaciones físicamente separadas dentro de una región de Azure y usan los conjuntos de disponibilidad para proporcionar una mayor tolerancia a errores. Sus caracteríscicas principales son:

Cada zona de disponibilidad será un límite de aislamiento que contiene 1 o más centros de datos, con refrigeración, alimentación y redes diferentes. Por lo tanto, si una zona de disponibilidad cayera, las otras zonas de su misma región podrían seguir funcionando.

Las zonas de disponibilidad están conectadas entre sí a través de redes privadas de fibra óptica, asegurando que la conectividad entre las zonas de disponibilidad sea grande y garantizado.

Permiten la ejecución de aplicaciones que para nosotros son críticas y se caracterizan por:

- Tener una alta disponibilidad.

- Tener una replicación con latencia muy baja.

- Hay un mínimo de tres zonas separadas en cada región de Azure.

Grupos de recursos

Un grupo de recursos es una unidad de almacenamiento y de administración para nuestros recursos creados en Azure. Podemos compararlo con un contenedor que permitirá añadir y gestionar los recursos que necesitemos de forma centralizada.

Podemos crear directivas, alertas, cuotas, gestionar la facturación, etc.

Algunas consideraciones a tener en cuenta son:

- Cada recurso debe existir únicamente en un solo grupo.

- Los recursos pueden estar distribuidos por diferentes regiones.

- Los recursos se pueden trasladar a otros grupos.

Al borrar un grupo de recursos, automáticamente borraremos todos los recursos alojados en él. Es importante bloquear estos grupos de recursos para así evitar borrados accidentales.

Azure Resource Manager

De su abreviatura ARM, proporciona una capa de administración que permite crear, configurar, actualizar y eliminar grupos y recursos en una suscripción a Azure.

Permite automatizar la implementación y configuración de recursos usando distintas herramientas de scripting, como por ejemplo: Azure PowerShell, CLI de Azure (Command Line Interface), Azure Portal, API REST y herramientas SDK de clientes.

De esta forma podremos eliminar todos los recursos de una sola operación de forma coordinada, u organizar y administrar los recursos a través de plantillas en vez de scripts.

Es importante que a medida que el número de recursos vaya aumentando tengamos etiquetados estos recursos para poder clasificarlos, filtrarlos y encontrarlos de una forma mucho más rápido.

Las plantillas de Azure Resource Manager utilizan el formato JSON.

Por ejemplo: el cliente pide saber cuánto le cuestan los recursos que tiene destinados a un departamento de su organización, si nosotros hemos etiquetado todos los recursos que pertenecen a este departamento será mucho más fácil filtrar los recursos que pertenezcan a dicho departamento y por lo tanto saber su coste.

Se puede controlar mucho mejor el acceso a los recursos, es decir, controlar qué usuarios pueden realizar determinadas acciones sobre los recursos desplegados, cambiar o gestionar sus permisos a través de roles, añadiendo grupos de usuarios, grupos de recursos, etc.

Por ejemplo: Si queremos controlar la forma en la que se nombran los recursos que vamos a desplegar, podemos activar una directiva de denominación de los recursos y vincularla a un grupo de recursos, de tal forma que podemos establecer el nombre que se le asignará a los recursos que se lancen dentro de este grupo de recursos.

Suscripciones de Azure

Una suscripción en Azure proporciona un acceso autenticado y autorizado a las cuentas de Azure. Habrá una suscripción por cada recurso que tengamos en Azure.

Imaginemos que queremos imputar los gastos de Azure en cada departamento de una empresa y queremos controlar que el gasto no se salga del presupuesto asignado para cada departamento.

Una forma de conseguirlo, sería tener una suscripción para cada departamento y vincular todos los recursos de Azure con su suscripción por cada departamento.

Con una suscripción de Azure tenemos:

- Límite de facturación: generando informes de facturación y facturas independientes para cada suscripción. -Límite de control de acceso: administrando y controlando el acceso a los recursos que los usuarios pueden aprovisionar con suscripciones específicas.

Grupos de administración en Azure

Los grupos de administración son un componente muy importante dentro de la arquitectura de Azure, ya conocemos previamente el concepto de suscripción y sabemos que podemos añadir políticas de gestión a cada suscripción afectando a los recursos de esta suscripción.

Si queremos tener un sistema de administración en herencia y con múltiples suscripciones necesitamos un componente que se sitúe por encima de las suscripciones. Este componente es el grupo de administración, pudiendo incluir varias suscripciones de Azure y recibir diferentes políticas y características de adminsitración al grupo de administración. Es decir, cualquier política que pongamos en un grupo de administración será heredado por cada suscripción que cuelgue de este grupo.

También podremos anidar distintos grupos de administración, podiendo soportar hasta seis niveles de profundidad en el árbol de los grupos.

Azure Compute Services

Azure Compute es un servicio informático a petición que sirve para ejecutar aplicaciones basadas en la nube. Se encarga de proporcionar recursos informáticos (discos, procesadores, memoria, redes o sistemas operativos).

Permitirá representar en la nube las mismas redes que nosotros tengamos en nuestra infraestructura (On-premise).

Azure Compute da la disponibilidad de muchos recursos y de forma muy rápida, algunos pueden tardar segundos. Pagando solo por lo que se usa y el tiempo que se usa.

Algunos de los recursos más importantes son:

- Virtual Machines

- App Services

- Container Instances

- Azure Kubernetes Services (AKS)

- Windows Virtual Desktop

Azure Virtual Machines

Las máquinas virtuales de Azure son emulaciones del software de equipos físicos (IaaS). Nuestra máquina virtual incluirá un procesador virtual, memoria, almacenamiento y recursos de redes para conectarnos. Esta máquina hospedará un sistema operativo donde podremos instalar y ejecutar software al igual que lo hacemos en un equipo físico.

Esta máquina nos permitirá un control total y absoluto como si estuvieramos físicamente delante de el equipo físico que emula.

Azure es compatible con un gran abanico de soluciones informáticas (para desarrollo, pruebas, ejecución de apps o ampliación de nuestra infraestructura). Podremos instalar sistemas Windows, Linux, aplicaciones o software como SQL Developer, Oracle, SAP. También nos brindará muchos servicios que podremos ejecutar en nuestras máquinas virtuales, como por ejemplo los Virtual Machine Scale Sets.

Esto permitirá crear y administrar un conjunto de máquinas virtuales idénticas y de la misma forma, siendo compatible con la compilación de servicios a gran escala. Pudiendo aumentar o disminuir las máquinas virtuales según sea la necesidad de la demanda, incluso de forma automática.

La finalidad básica es poder crear y utilizar máquinas virtuales en la nube.

Azure App Services

App Services es una plataforma PaaS administrada para crear, implementar y escalar aplicaciones web y API rápidamente, pudiendo ejecutarse en cualquier plataforma. Validando los requisitos de cumplimiento, seguridad y rendimiento empresarial.

Es compatible con .NET, .NET Core, Node.js, Java, Python o PHP.

Azure Container Services

Los contenedores en Azure son un entorno virtualizado ligero que hace referencia al sistema operativo en el entorno del HOST que ejecuta el contenedor. La diferencia más importante entre las máquinas virtuales y los contenedores es que en los contenedores no nos encargaremos de administrar el sistema operativo, permitiendo responder a los cambios solicitados y reiniciar rápidamente en caso de bloqueo o interrupción.

Azure ofrece dos soluciones distintas de contenedores:

- Azure Container Instances: es un servicio del tipo PaaS que ejecutará un contenedor en Azure sin tener que administrar una máquina virtual o servicios extras.

- Azure Kubernetes Service: es un servicio de orquestación completo de contenedores que permitirá soportar arquitecturas distribuidas, grandes volúmenes de contenedores y gestionar la forma en la que interactúan entre sí.

Si tenemos un número pequeño de contenedores será suficiente con usarr Azure Container Instances, y usaremos Azure Kubernetes Service cuando el número de contenedores aumente.

Windows Virtual Desktop

Este servicio proporcionado por Azure permite virtualizar aplicaciones y escritorios completos ejecutados en la nube.

Gracias a Windows Virtual Desktop podremos:

- Crear un entorno de virtualización de escritorio completo sin ejecutar servidores de puerta de enlace adicionales.

- Publicar grupos de hosts ilimitados para adaptarse a diversas cargas de trabajo.

- Reducir los costes con recursos agrupados de varias sesiones, siendo esta una de las finalidades principales.

Azure Network Services

Azure Network Services es la virtualización de aplicaciones y escritorios que se ejecutan en la nube. Permitiendo así conectar infraestructuras y servicios en la nube con servicios que tengamos de forma local, proporcionando la mejor conectividad posible para los usuarios.

Los recursos en la nube requieren la misma funcionalidad de red que una infraestructura local.

Los componentes de redes de Azure ofrecen una gran cantidad de funcionalidades y servicios, pudiendo compilar y realizar todos los servicios que se requieran en la nube.

Algunos de los servicios de red más importante de Azure son:

Azure Virtual Network (VNet): permite que los recursos de Azure puedan comunicarse entre si, con otras redes y con Internet, todo ello de forma segura. Una red virtual se asocia a una sola región, pero podremos conectar varias redes virtuales de varias regiones distintas utilizando el +emparejamiento de red virtual.

De esta forma podemos añadir a la red un aislamiento, segmentación, comunicación con recursos locales y en la nube, enrutamiento y filtrado del tráfico de red.

- Virtual Private Network Gateway (VPN): es una puerta de enlace virtual que se usa para enviar tráfico cifrado entre una red virtual de Azure y una ubicación local a través del Internet público. Así tendremos una conexión más segura de los recursos locales con los recursos alojados en Azure.

- Azure Express Route: extiende las redes locales a Azure a través de una conexión privada que facilita un proveedor de servicio. Es el servicio premium para extender los recursos locales a la nube.

Servicios de Almacenamiento en Azure

Azure Storage es un servicio que podremos usar para almacenar archivos, mensajes, tablas, etc. Lo podemos utilizar por sí solo o podemos usarlo como un almacén de datos de trabajo, usado por sitios web, aplicaciones, etc.

También será utilizado por máquinas virtuales en un entorno Iaas y por los servicios virtuales en un entorno de PaaS.

Dentro de nuestro sistema de almacenamiento puede haber varias formas de almacenar la información:

- Contenedores de almacenamiento (Blob Storage) es la solución de almacenamiento de objetos de Microsoft para la nube, están optimizados para almacenar cantidades masivas de datos no estructurados como texto o datos binarios. Es ideal para servir imágenes o documentos a un navegador, almacenar archivos de acceso distribuido, streaming de audio o video, copias de seguridad.

Disk Storage proporciona discos para nuestras máquinas virtuales, aplicaciones y otros servicios. Es la forma más similar para acceder al almacenamiento en comparación con un almacenamiento en disco local. Permite que los datos se almacenan y sean accedidos de forma persistente desde un único disco virtual conectado. Los discos que ofrece Azure son de diversas características y formatos, todo ello puede ser gestionado por el usuario.

Un posible caso de uso sería, por ejemplo, si deseamos levantar y cambiar aplicaciones que lean y escriban datos en discos persistentes.

- Azure Files sirve para configurar recursos compartidos de archivos que requieran una alta disponibilidad y quieran ser accedidos por el protocolo estándar de bloqueo de mensajes del servidor (SMB).

Niveles de acceso al almacenamiento de Azure

Al acceder al almacenamiento de Azure tendremos diferentes niveles de acceso en función de los datos que tengamos almacenado y de las características de acceso que queramos.

Hay 3 niveles, que podrán cambiarse en cualquier momento si se necesita:

Nivel de acceso Frecuente

Es aquel que está optimizado para almacenar datos a los que se accede con frecuencia.

Nivel de acceso Poco frecuente

Está optimizado para almacenar datos a los que se accede con poca frecuencia y se almacenan durante 30 días como mínimo.

Nivel de acceso de Archivo

Está optimizado para almacenar datos de archivos, a los que rara vez se accede y se almacenan durante al menos 180 días con requisito de latencia flexible, es decir, no se prioriza la velocidad de acceso al dato.

Servicios de bases de datos de Azure

Son servicios de base de datos PaaS totalmente administrados, dando un valioso tiempo a la persona que tuviera que administrarlo. El rendimiento de nivel empresarial con alta disponibilidad incorporada hará que se pueda escalar rápidamente y alcanzar una distribución global.

Los principales servicios de base de datos en Azure son:

- Azure Cosmos Database es un servicio de base de datos distribuido globalmente que permite escalar de manera elástica e independiente el rendimiento y el almacenamiento, en cualquier región de Azure. Permite datos sin esquema.

- Azure SQL Database es una base de datos relacional como servicio DaaS basada en la última versión estable del motor de base de datos de Microsoft SQL Server. Es una base de datos fiable de alto rendimiento, totalmente administrada y segura, que puede usarse para compilar apps y sitios web basados en datos del lenguaje de programación que queramos, sin tener que administrar la infraestructura.

- Azure Database for MySQL es un servicio de base de datos MySQL totalmente administrado para desarrolladores de aplicaciones.

- Azure Database for PostgreSQL es un servicio de base de datos relacional basado en el motor de base de datos Postgre de código abierto.

Soluciones principales de Azure

Internet de las cosas de Azure

El IoT (Internet of Things) o Internet de las cosas, es la capacidad de los dispositivos de recopilar y transmitir información para el análisis de datos. En un principio, comenzamos con los asistentes personales o PDA, posteriormente se convirtieron en teléfonos inteligentes, pero hoy en día, ya tenemos relojes inteligentes, frigoríficos inteligentes, termostatos inteligentes.

Existen muchos servicios que podemos utilizar sobre este área en Azure, pero los principales son:

- Azure IoT Central es una solución global de IoT en SaaS totalmente administrada que facilita la conexión, supervisión y administración de sus activos de IoT a gran escala. No es necesario ningún tipo de experiencia en la nube para usar IoT Central, como resultado, podremos llevar nuestros productos conectados al mercado mucho más rápido, dejandonos así la posibilidad de poder enfocarnos en gestionar los clientes.

Azure IoT Hub es un servicio administrado hospedado en la nube que actúa como un centro de mensajes central para la comunicación bidireccional entre aplicaciones IoT y los dispositivos que administra.

Podemos utilizar esta solución para compilar soluciones de IoT con comunicaciones fiables y seguras entre millones de dispositivos IoT y un back-end de soluciones alojadas en la nube, permitiendo conexiones entre la nube y un dispositivo IoT y viceversa.

- Azure Sphere es una plataforma de aplicaciones segura y de alto nivel con funciones de seguridad y comunicación integradas para dispositivos conectados a Internet.

Macrodatos y análisis

Cuando hablamos de macrodatos, tenemos que tener en cuenta que los datos pueden llegar en cualquier tipo de forma y formato, pueden ser grandes volúmenes de datos. Por ejemplo, los datos de los sistemas meteorológicos, plataformas de imágenes.

Todo esto genera una cantidad de datos enorme, siendo cada vez más difícil entender y tomar decisiones al respecto. Los volúmenes son tan grandes que las formas tradicionales de procesamiento y análisis de datos ya no sirven.

Microsoft Azure es compatible con una gama amplia de tecnologías y servicios para proporcionar soluciones analíticas de macrodatos, algunos de los servicios más comunes son:

- Azure Synapse Analytics, anteriormente conocido como Azure SQL DataWareHouse, es un servicio de análisis ilimitado que reune el almacenamiento de datos empresariales y el análisis de estos macrodatos.

Azure HDInsight es un servicio de análisis de código abierto totalmente administrado para empresas, siendo un servicio en la nube que permite procesar grandes cantidades de datos de forma fácil, rápida y rentable, permitiendo ejecutar frames de trabajo de código abierto populares, y crear otros tipos de clúster, como por ejemplo, Apache Spark.

HDInsight también es compatible con muchos otros tipos de escenarios, como ETL (Extracción y Transformación de Carga), el almacenamiento de datos, aprendizaje automático, etc.

- Azure Databricks es un servicio de análisis basado en Apache Spark, que complementa la oferta de macrodatos y análisis de nuestra plataforma Azure.

Inteligencia artificial y aprendizaje automático

La inteligencia artificial en el contexto de la informática en la nube se basa en una amplia gama de servicios, cuyo núcleo principal se basa en el aprendizaje automático.

El aprendizaje automático es una técnica de ciencia de datos que permite a los equipos usar los datos existentes para pronosticar comportamientos, resultados y tendencias de futuro. Mediante este aprendizaje los equipos pueden aprender sin ser programados explícitamente, pudiendo hacer así a las aplicaciones o dispositivos más inteligentes.

Por ejemplo, al hacer una compra online, el aprendizaje automático puede recomendar otros productos según lo que haya comprado. Otro ejemplo podría ser, cuando un robot de limpieza aspira una habitación, este aprendizaje le ayuda a decidir si el trabajo está acabado o no.

Algunos de los servicios de inteligencia artificial y aprendizaje automático en Azure son:

- Azure Machine Learning es un modelo basado en la nube que sirve para desarrollar, entrenar e implementar modelos de aprendizaje automático. Es totalmente compatible con tecnologías de código abierto, pudiendo usarlo junto a Python para el aprendizaje automático.

- Cognitive Services permite habilitar rápidamente las aplicaciones para ver, escuchar, hablar, comprender e interpretar las necesidades de un usuario.

- Azure Bot Service permite desarrollar bots inteligentes para realizar diferentes funciones en la empresa.

Informática sin servidor

Es un entorno de ejecución alojado en la nube que ejecuta su código pero abstrae el entorno de hospedaje subyacente. El usuario es quien crea la instancia del servicio y agrega el código, no requiere configuración ni mantenimiento de la infraestructura, de hecho tampoco se le permite. También el usuario configura las aplicaciones sin servidor para responder a los eventos.

Por ejemplo, un evento podría ser un punto de conexión, o un temporizador periódico.

La aplicación sin servidor se ejecuta solo cuando un evento la activa. El escalado y el rendimiento se controla automáticamente y solo se le factura por los recursos exactos que utiliza, sin necesidad de reservarlos.

Algunos de los servicios más comunes aquí son:

Azure Functions es ideal cuando solo preocupa el código que ejecuta su servicio y no la plataforma o infraestructura subyacente. Se suele utilizar cuando se necesita realizar una operación como respuesta a un evento, temporizador o mensaje, se escala automáticamente y los cargos se acumulan solo cuando se activa la función.

Siendo una elección ideal cuando la demanda es variable. Además no tiene estado, se comporta como si se reiniciase cada vez que procesa un evento, aunque si se requiere un estado se puede conectar a un servicio de Azure Storage.

Azure Logic Apps es un servicio en la nube que ayuda a automatizar y organizar tareas, procesos de negocio y flujos de trabajo para integrar aplicaciones.

Está diseñado en un entorno web y puede ejecutar la lógica de los servicios de Azure sin escribir ningún código. Hay disponible una gran galería de conectores para ser usado.

Desarrollar aplicicaciones con DevOps y GitHub

Para poder desarrollar aplicaciones tenemos diferentes servicios dentro de Azure que nos pueden ayudar:

- Azure DevOps son herramientas de colaboración para el desarrollo que incluyen canalizaciones, paneles kanban y pruebas de carga automatizadas y basadas en la nube.

- GitHub es el hosting para el desarrollo de software con control sobre las versiones, la administración del código fuente y la administración de errores y tareas que hay que tener en cuenta cuando se trabaja con un conjunto de desarrolladores en ubicaciones distintas.

- Acciones de GitHub para Azure podrá automatizar el flujo de trabajo de software para crear, probar e implementar desde GitHub.

- Azure DevTest Labs nos ayuda a crear rápidamente entornos en Azure mientras se minimiza el desperdicio y se controla los costes.

Herramientas de administración disponibles en Azure

Nosotros podremos configurar y administrar Azure con una gran cantidad de herramientas y plataformas, teniendo herramientas en línea, para desarrolladores, para migraciones, etc.

Azure Portal es un sitio web público al que se podrá acceder desde cualquier navegador, pudiendo iniciar sesión con nuestra cuenta de Azure y donde podremos crear, administrar y supervisar cualquier servicio de Azure disponible, indentificar el servicio buscado, o implementar, gestionar y eliminar nuestros recursos.

Azure Portal también nos guiará en las tareas administrativas complejas usando asistentes e información sobre las herramientas. Su vista del panel proporcionará detalles de alto nivel sobre nuestro entorno Azure, pudiendo personalizar su vista, modificando los elementos, etc.

El portal no proporciona la posiblidad de automatizar tareas repetitivas, si hay que configurar varias máquinas virtuales, hay que crearlas una a una, teniendo que completar el asistente de creación de cada máquina.

Azure PowerShell es un módulo que agregaremos a Windows PowerShell y que permitirá conectarse a nuestra suscripción de Azure y administrar nuestros recursos.

Powershell proporcionará servicios como la ventana de Shell y el análisis de comandos.

Interfaz de línea de comandos (CLI) la CLI de Azure es un programa de línea de comandos multiplataforma que se conecta a Azure y ejecuta comandos administrados en los recursos de Azure.

Es multiplataforma porque podrá usarse en Windows, Linux y Mac.

- Azure Mobile App es una versión de Azure Portal que podrá ejecutarse en dispositivos móviles.

Azure Cloud Shell es un entorno de secuencia de comandos basado en un navegador dentro de nuestro Portal. Da la flexibilidad de elegir la experiencia de Shell que mejor se adapte al usuario, por ejemplo los usuarios de Linux pueden elegir una interfaz tipo Bash, mientras que los usuarios de Windows podrán usar una interfaz de tipo Powershell.

Se requiere una cuenta de almacenamiento para usar el Shell de la nube.

- Azure API REST es la API de transferencia de estado, que son puntos de conexión de conexión de servicio compatibles con conjuntos de operaciones HTTP que proporcionan acceso de creación, recuperación, actualización o eliminación a los recursos del servicio. Define un conjunto de funciones con las que los desarrolladores pueden realizar solicitudes y recibir respuestas a través de HTTP, como por ejemplo GET o POST.

Azure Advisor

Azure Advisor es un servicio gratuito implementado en Azure que hace recomendaciones sobre Alta disponibilidad, Seguridad, Rendimiento y Coste, analizando sus servicios implementados y busca formas de mejorar su entorno en varias áreas:

Obtener recomendaciones sobre las mejores prácticas proactivas, procesables y personalizables.

Mejorar el rendimiento, la seguridad y la alta disponibilidad de sus recursos al medida que identifica oportunidades para reducir los costes generales causados por la plataforma de Azure.

Azure Advisor permite descargar las recomendaciones que ofrece en formato PDF para poder compartirlas posteriormente.

Azure Advisor es accesible desde Azure Portal.

Azure Monitor

Una vez esté desplegada toda nuestra infraestructura en la nube, una de las funciones más importantes será ver y monitorizar los recursos desplegados para comprobar que todo esté funcionando correctamente. Para esto contamos con Azure Monitor

Esta herramienta maximiza la disponibilidad y el rendimiento de aplicaciones y servicios ya que recopila, analiza y actúa en telemetría desde entornos en la nube y locales.

- Application Insights, para ver el rendimiento de las aplicaciones

- Log Analytics, analizar todos los logs disponibles

- Alertas inteligentes, gracias a los logs recopilados podemos configurar alertas.

- Acciones de automatización

- Paneles personalizados, pudiendo escoger las aplicaciones o recursos más usados y ponerlos en un primer plano.

Azure Service Health

Es un servicio que sirve para evaluar el impacto de los problemas que puedan surgir con los servicios de Azure que estemos utilizando. Está orientado para proporcionarnos un nivel de soporte personalizado, pudiendo configurar notificaciones de nuestros problemas.

También tendremos actualizaciones a la hora de resolver los problemas de nuestra plataforma. Permitiendo revisar de forma personalizada el estado de todos los servicios que trabajemos y ver las regiones donde se encuentran.

De esta forma podremos reaccionar de una forma proactiva a los problemas que dejen los servicios caídos.

Seguridad general y de red

Azure Security Center

Es un servicio de supervisión que ofrece protección contra las amenazas en todos los servicios que tengamos en la plataforma de Azure.

Proporciona recomendaciones de seguridad basadas en nuestras configuraciones, nuestros recursos y redes.

Supervisará la configuración de seguridad en las cargas de trabajo locales y en la nube, pudiendo aplicar automáticamente la seguridad que requieran los nuevos servicios cuando estén en línea.

Realizará evaluaciones de seguridad automáticas para evaluar posibles vulnerabilidades antes de que sean explotadas.

Utiliza el aprendizaje automático para detectar y bloquear el malware en nuestros servicios y máquinas virtuales.

Podemos definir una lista de aplicaciones permitidas para que asegurarnos que solo se puedan ejecutar las aplicaciones de esa lista.

Analiza y identifica posibles ataques entrantes.

Proporciona un control de acceso para los puertos sólo cuando sea necesario.

Este servicio estará disponible en dos versiones:

Versión gratuita.

Está disponible como parte de nuestra suscripción de Azure, y está limitado a evaluaciones y recomendaciones de recursos de Azure únicamente.

Versión estándar.

Proporciona un conjunto completo de las funcionalidades de Azure.

Capacidades de Azure Security Center

Las capacidades se pueden agrupar en 4 bloques:

Cumplir las directivas

Podrá ejecutar directivas en grupos de administración, suscripciones o inquilinos.

Evaluación continua

Podrá evaluar los recursos nuevos que estén implementados para asegurarse de que estén bien configurados.

Recomendación personalizada

Podrá hacer recomendaciones basadas en cargas de trabajo reales dando instrucciones para implementarlas.

Protección contra amenazas

Podrá analizar los intentos de amenazas usando alertas e informes de recursos afectados.

Funciones de Azure Security Center

Cumplimiento de la directiva

Security Center es un producto que está integrado junto a Azure Policy, pudiendo definir un conjunto de directivas que podemos aplicar a los recursos en cualquier nivel de la arquitectura de Azure. Cuando se haya definido la política se podrá exigir que se cumplan las normas de la organización. Security Center ayuda dando visibilidad a las políticas implementadas y que se cumplan y se guarde una información sobre estas.

Puntuación de seguridad

Security Center evalúa continuamente los recursos para buscar problemas de seguridad, luego agregará todos los resultados en una sola puntuación para que pueda conocer realmente su nivel de seguridad respecto a las políticos que Microsoft considera.

Alertas de seguridad

Security Center recopilará, analizará e integrará de forma automática todos los datos registrados de los recursos de Azure que tengamos en el entorno cloud. Además protegerá los puntos de conexión o firewall y detectará amenazas reales.

Protección de seguridad de recursos

Security Center dará una visibilidad de seguridad y recomendaciones para cada recurso que tengamos implementado.

Azure Sentinel

Azure Sentinel es una solución de administración de la información de seguridad (SIEM, Security Information and Event Management) y de respuesta automatizada de seguridad (SOAR, Security Information and Event Management) que brinda análisis e inteligencia sobre amenazas que haya a nivel empresarial.

La principal ventaja que ofrece usar Sentinel es que es un producto Cloud, pudiendo aprovechar todas las ventajas que brinda el crecimiento automático respecto a nuestras necesidades hardware.

Se conecta y se integra con:

- Office 365

- Azure Active Directory

- Azure Advanced Threat Protection

- Microsoft Cloud App Security

Sentinel permite que todas las empresas que lo usen sigan el ritmo de crecimiento exponencial de los datos referentes a seguridad que podamos recopilar.

Es un producto que reune el poder de Azure + Inteligencia Artificial.

Cuenta con más de 100 reglas de entrada, aunque podamos añadir las nuestras propias, ya de base trae estas reglas para poder activarlas y funcionar con ellas.

Azure Key Vault

Es un servicio centralizado en la nube que sirve para almacenar los secretos y claves de las aplicaciones, pudiendo así controlar de forma segura los permisos de acceso y el registro de acceso. Facilita tanto el control como la creación de las claves.

Proporciona:

- Administración de secretos

- Administración de certificados

- Administración de claves

- Administracion de tokens

- Administración de APIs

- Administración de secretos respaldados por módulos de seguridad hardware (HSM, Hardware Security Module)

Azure Key Vault se integra con otros servicios de Azure como cuentas de almacenamiento, registros de contenedores, registros de eventos, etc.

Host dedicado en Azure

El host dedicado en Azure proporciona servidores físicos que alojarán una o más máquinas virtuales en Azure y está enfocado el host dedicado a una sola carga de trabajo en la organización.

Con esto se obtienen los siguiente beneficios:

- Aislamiento de hardware a nivel de servidor

- Control sobre la programación de eventos de mantenimiento

- Alineado con las ventajas híbridas de Azure

Defensa en profundidad

Es una estrategia que emplea una serie de mecanismos para frenar el avance de un ataque destinado a lograr un acceso no autorizado a los datos. El objetivo de la defensa en profundidad es proteger la información y evitar el robo por parte de las personas no autorizadas.

Los principios más usados para definir una posición de seguridad son:

Confidencialidad

Se basa en restringir el acceso a la información sólo a las personas que se les ha concedido el acceso de forma explícita.

Integridad

Se basa en la prevención de cambios no autorizados a la información, ya sea en reposo o en tránsito. Normalmente se usan algoritmos de cifrado para encriptar la información transferida.

Disponibilidad

Se basa en asegurar que los servicios estén disponibles para los usuarios autorizados.

Normalmente se escribe lo anterior con las siglas CID.

La defensa en profundidad puede visualizarse como un conjunto de capas que albergan los datos que hay que proteger. Cada capa brinda una protección, de tal forma que siempre que se pueda atravesar una capa, habrá otra que protega los datos, y así continuamente para evitar tener una gran exposición.

Pretende eliminar la dependencia de cualquier capa de protección, actuando como un freno ante cualquier ataque.

Las capas que habrá en el modelo de profundidad son:

- Capa de seguridad física. Es la primera línea de defensa que protegerá nuestro hardware en el CPD.

- Capa de identidad y acceso. Esta capa se encarga de controlar el acceso a la infraestructura y el control de cambios.

- Capa perimetral. Utiliza la protección de DoS distribuido para filtrar ataques a gran escala.

- Capa de redes. Limita la comunicación entre recursos mediante la segmentación utilizando niveles de control de acceso.

- Capa de proceso. Se encarga de asegurar el acceso a las máquinas virtuales.

- Capa de aplicación. Garantiza que las aplicaciones son seguras y no tienen vulnerabilidades.

Seguridad compartida

Conforme los entornos informáticos migran desde un entorno local a un entorno cloud, la responsabilidad de la seguridad va cambiando.

En los entornos locales TODO es controlado por el cliente, mientras que en los entornos cloud, la seguridad es una preocupación compartida entre el proveedor cloud y la empresa.

Grupos de seguridad de red (NSG)

Un Network Security Group (NSG) filtra el tráfico de red hacia y desde los recursos de Azure en redes virtuales de Azure.

- Contiene múltiples reglas de entrada y salida para filtrar por dirección IP, puerto y protocolo, tanto de origen como de destino.

- Podemos agregar varias reglas, según se necesite, dentro de los límites de suscripción.

- Azure aplica reglas de seguridad predeterminadas de base a los nuevos NSG.

- Podemos anular las reglas predeterminadas con nuevas reglas de mayor prioridad. Este número de prionidad irá entre 100 y 4096.

Todas las reglas de un NSG se procesan en orden de prioridad.

Azure Firewall

Un firewall es un servicio que da acceso a un recurso en función de la dirección IP de origen de cada solicitud. Se pueden crear reglas en el firewall que especifiquen rangos de direcciones IP a las cuáles podemos permitir o denegar el acceso. Las reglas pueden incluir información sobre los protocolos y puertos usados.

Azure Firewall es un servicio (FaaS, Firewall as a Service) de seguridad administrado, basado en cloud, que protege nuestros recursos de la red virtual de Azure.

- Aplica reglas de filtrado del tráfico entrante y saliente.

- Incorpora una alta disponibilidad de base.

- Tiene una escalabilidad ilimitada al estar alojado en la nube.

- Utiliza el registro de Azure Monitor.

Azure Firewall necesita estar asociado a una dirección IP pública estática para los recursos de una red virtual, ya que se necesita que los firewall externos reconozcan el tráfico originado desde Azure Firewall.

Por lo general, se implementará Azure Firewall en una red virtual central para controlar el acceso general a la red. Se podrán crear reglas de aplicación y reglas de red.

- Las reglas de aplicación podrán definir nombres de dominio totalmente cualificados, los llamados FQDN, Fully Qualified Domain Name, los cuáles podrán ser accedidos desde una red.

- Las reglas de red controlarán la dirección IP, puerto y protocolo tanto de origen como de destino.

Azure Application Gateway también incorpora un firewall, llamado Web Aplication Firewall (WAF). El WAF ofrece una protección entrante y centralizada para las aplicaciones web para proteger de las vulnerabilidades y los ataques comunes.

Protección de la Denegación de Servicio distribuida de Azure (DDoS)

Una ataque DDoS (en inglés Distributed Denegation of Service) intenta saturar y agotar los recursos de una aplicación haciendola muy lentao incluso inaccesible para los usuarios legítimos. Puede dirigirse a cualquier punto de conexión accesible públicamente desde Internet.

Por lo tanto cualquier recurso expuesto a Internet como por ejemplo un sitio web corre el riesgo de sufrir una ataque de este tipo.

Al combinar Azure DDoS protection con un diseño efectivo de aplicaciones web, tendremos una ayuda teniendo una defensa contra los ataques DDoS. De tal forma que esta protección que nos da Azure se aprovecha de la escalabilidad y elasticidad de la red global de Microsoft, mitigando así un posible ataque a una región concreta de Azure.

El servicio de Azure DDoS Protection protege a las aplicaciones de Azure eliminando el tráfico en el borde de la red de Azure, evitando así que pueda afectar a los recursos y servicios.

Azure DDoS Protection está disponible en dos niveles de servicio:

Básico

Está automáticamente habilitado en la plataforma de Azure y supervisa de forma continua el tráfico y mitiga en tiempo real los ataques comunes a nivel de red proporcionando las mismas defensas que los servicios en línea de Microsoft.

Estándar

Proporciona capacidades de mitigación adicionales que se ajustan a los recursos de las redes virtuales de Azure. La protección estándar es fácil de habilitar y no requiere ningún cambio extra en el recurso.

Las directivas se aplican a las direcciones IP públicas que están asociadas con recursos implementados en nuestras redes virtuales como por ejemplo, Balanceadores de Carga (Load Balancers) o Puertas de enlace de aplicaciones (Application Gateway).

La protección estándar puede defender los ataques:

- Ataques volumétricos. Tiene como objetivo inundar la capa de red con una cantidad grande de tráfico aparentemente legítimo.

- Ataques de protocolo. Hacen que un objetivo específico se haga inaccesible, explotando vulnerabilidades en la capa de RED y en la capa de TRANSPORTE.

- Ataques a nivel de aplicación. Estos ataques apuntan a paquetes de aplicaciones web que se utilizan para interrumpir la transmisión de datos entre Hosts.

Defensa en profundidad revisada

Antes de implementar una solución de seguridad en Azure hay que tener en cuenta todos los elementos que nos pueden proporcionar una defensa en profundidad.

Lo que se debe hacer para tener una solución integral de defensa en profundidad es combinar distintas soluciones de seguridad de red:

NSG (Network Security Groups) con Azure Firewall para conseguir una defensa en profundidad.

La capa perimetral protege los límites de sus redes con Azure DDoS Protection y Azure Firewall.

Capa de red: limitando la conectividad a través de los recursos que nosotros permitamos. Para hacer esto se deben segmentar los recursos, se usarán controles de red.

Algunos ejemplos de buenas combinaciones que reunen una gran defensa son:

- Azure Firewall + NSG

- Application Gateway + Azure Firewall

Servicios principales de Azure

Diferencias entre autorización y autenticación

Son dos conceptos fundamentales en los procesos de identidad y de acceso, ya que estos conceptos van a respaldar todo lo que ocurre en el proceso del control de identidad y acceso al recurso.

Autenticación

Es el proceso de establecer la identidad de una persona o servicio que trata de acceder a un recurso.

- Se solicitan credenciales de acceso legítimas

- Proporciona la base para crear un principio de seguridad en el uso de la identidad y el control de acceso.

Autenticar = Garantizar que una persona es quien dice ser

Autorización

Es el proceso de establecer qué nivel de acceso tiene una persona o un servicio autenticado, siempre viene después de la Autenticación.

- Primero hay que autenticar y después autorizar.

- Define a qué datos pueden acceder y qué pueden hacer en ellos.

Autenticación Multi-Factor de Azure (MFA)

El MFA o Multi-Factor Authentication nos da una seguridad adicional en las identidades al requerir dos o más elementos necesarios para una autenticación completa.

Estos elementos se dividen en distintas categorías:

- Algo que conozca

- Podría ser una contraseña.

- Podría ser la respuesta a una pregunta de seguridad.

- Algo que posea

- Podría ser una aplicación móvil que recibe una notificación.

- Podría ser un dispositivo generador de tokens.

- Algo que es (intrínseco)

- Podría ser alguna propiedad biométrica (escáner facial, huella dactilar, etc.)

Esto es un aumento muy importante en la seguridad y los accesos. Al tener el MFA habilitado un atacante tendría que descubrir la contraseña y aparte, tener el smartphone o tener el dispositivo generador de códigos o tener la huella dactilar.

Una autenticación de un solo factor basado en Usuario y Contraeña ya no se considera un entorno seguro para nuestros recursos.

Azure Active Directory (AAD)

El Directorio Activo de Azure es el servicio de administración de identidad y acceso basado en la nube de Microsoft.

Los servicios principales que contiene son:

- Autenticación (los usuarios inician sesión para acceder a los recuross).

- Inicio de sesión único (SSO, Single Sign On). Sirve para acceder con unas credenciales únicas a todas las cuentas y recursos.

- Administración de aplicaciones. Pudiendo administrar aplicaciones en la nube o locales. Todas las aplicaciones se guardarán en el panel de acceso.

- Negocio a negocio (B2B, Business to Business). Pudiendo administrar usuarios ilimitados y los socios externos manteniendo el control a los datos corporativos.

- Negocio a cliente (B2C, Business to Customer). Podremos personalizar y controlar como los usuarios se registran, inician sesión o administran sus perfiles cuando administran aplicaciones y sus servicios.

- Administración de dispositivos. Cuando se trabaja en un entorno cloud se puede trabajar desde cualquier lugar y desde cualquier dispositivo, por ello toma mucha importancia el saber administrarlos correctamente.

Acceso condicional

El acceso condicional es un servicio que proporciona Azure Active Directory y funciona reuniendo señales y aplicando directivas dentro de una organización.

Sin acceso condicional:

- Si un usuario tiene credenciales y son válidas podrá acceder.

- Si un usuario no tiene credenciales no podrá acceder.

El acceso condicional permite añadir una lógica mucho más avanzada para permitir o denegar los accesos.

Por ejemplo: Un usuario siempre hace inicia sesión desde Barcelona, por lo tanto Azure con ayuda de la IA vincula a este usuario con la ubicación de Barcelona. Pero ¿qué sucedería si el usuario cambia su ubicación y decide iniciar sesión desde Madrid?.

Azure detectará que estará iniciando sesión desde una ubicación no habitual.

Gracias al acceso condicional se podrían establecer condiciones o reglas que regulen esto, de tal forma que:

- Si intenta iniciar sesión desde una ubicación no habitual, en ese momento se le pedirá una validación adicional.

- Otra condición podría ser dejarlo entrar, pero solo a unos recursos establecidos.

- Otra condición más restrictiva podría ser directamente bloquear el acceso al estar tratando de iniciar sesión desde una ubicación no habitual.

Exploración del control de acceso basado en Rol (RBAC)

Proporciona una administración de acceso detallada para los recursos de Azure, lo que permite otorgar a los usuarios los permisos mínimos para realizar sus trabajos. No supone ningún coste adicional para cualquier tipo de suscripción de Azure.

- Separa las tareas dentro del equipo y concede a los usuarios sólo el acceso que necesitan.

- Permite el acceso a Azure Portal y control sobre el acceso a los recursos.

En los entornos cloud a menudo es necesario comprobar que un usuario no tenga más permisos de los que necesita.

Bloqueo de recursos

El bloqueo de recursos en Azure ayuda a evitar la modificación o eliminación accidental de los recursos en Azure.

Por ejemplo: Si hay un grupo de recursos que alberga 100 recursos distintos y por accidente se borra este grupo, como consecuencia, se borrarían los 100 recursos en cascada.

Para evitar este problema Azure facilita el Bloqueo de recursos.

| Tipos de bloqueo | Lectura | Actualización | Borrado |

|---|---|---|---|

| No se puede borrar | Sí | Sí | No |

| Solo lectura | Sí | No | No |

Con ayuda de la tabla anterior, volviendo al ejemplo que se ha puesto, si ahora el grupo de recursos tiene asignado un tipo de bloqueo de No se puede borrar si se produce un accidente y se intenta borrar el grupo de recursos, el bloqueo impedirá dicha acción.

Etiquetas

Las etiquetas se aplican cuando queremos proporcionar metadatos a los recursos para organizarlos de forma lógica en una taxonomía.

- Consiste en un par nombre-valor.

- Es muy útil para aculumar información o recursos por temas de facturación y administración.

No todos los tipos de recursos permiten ser etiquetados.

Máximo de etiquetas por recurso:

Cada recurso puede tener un máximo de 50 pares de etiquetas nombre-valor. Y los cuentas de almacenamiento solo permiten 15 etiquetas.

Límite de caracteres

- El nombre de la etiqueta tendrá un límite de 512 caracteres.

- El valor de la etiqueta tendrá un límite de 256 caracteres.

- Las máquinas virtuales y los conjuntos de escalado de máquinas virtuales tendrán un límite de 2048 caracteres para el nombre y para el valor de la etiqueta.

Si tenemos un grupo de recursos y les asignamos algunas etiquetas, estas no pasarán a formar parte de los recursos que estén dentro de este grupo. Por lo tanto, las etiquetas no se heredan.

Si hemos olvidado añadir etiquetas en el momento de la creación de recursos, posteriormente se podrán añadir de forma masiva con la ayuda de Azure Policy, pudiendo añadir etiquetas o crear reglas de etiquetado automáticas.

Azure Policy

Azure Policy es un servicio que se utiliza para crear, asignar y administrar directivas que aplican diferentes reglas y efectos sobre nuestros recursos para que puedan seguir cumpliendo con nuestros estándares.

Ejecuta evaluaciones continuas de nuestros recursos y los escanea para detectar aquellos que no cumplan con las directivas que hayamos creado.

Incluye de base un conjunto de directivas ya creadas e integradas disponibles para ser usadas, además están categorizadas en distintas categorías (Almacenamiento, Redes, Proceso, Security Center y Supervisión)

Azure Policy también puede integrarse junto a Azure DevOps.

Puede utilizarse para corregir automáticamente recursos y configuraciones cuando estos no cumplan con las configuraciones que se hayan establecido. Esto asegura una integridad del estado de los recursos.

La implementación de Azure Policy consta de estos pasos:

- Creación de una definición de directiva.

- Asignación de la definición a los recursos.

- Revisión de los resultados de la evaluación.

Azure Blueprints

Azure Blueprint permite que los equipos de desarrollo puedan construir y poner en marcha nuevos entornos rápidamente. Los equipos de desarrollo pueden generar confianza rápidamente a través del cumplimiento organizativo con un conjunto de componentes integrados (redes) para acelerar la creación y la entrega.

Azure Blueprint es una forma declarativa de organizar la implementación de varias plantillas de recursos como:

- Asignaciones de roles

- Asignaciones de directivas

- Plantillas de Azure Resource Manager

- Grupos de recursos

Con Blueprint vamos a preservar la relación existente entre la definición del plano técnico (lo que se debe implementar) y la asignación del plano técnico (lo que se ha implementado). Con esto garantizamos un mejor seguimiento y auditoría de implementación.

La diferencia entre las plantillas de Azure Resource Manager y Azure Blueprint es:

Cuando las plantillas de Azure Resource Manager implementan recursos, NO tienen una relación activa con los recursos.

En las plantillas de BluePrint, cada implementación estará vinculada a un paquete de Azure Blueprint, esto brinda una mayor capacidad de auditoría y de seguimiento.

Cloud Adoption Framework

Es una guía de eficacia probada, diseñada para poder crear e implementar la estrategia empresarial que se necesite, así como todas las tecnologías que tendremos que involucrar para que la transición del mundo local a la nube de Azure sea lo más correcta posible.

Esta guía ofrece unos procedimientos recomendados de parte de empleados, socios y clientes de Microsoft.

Los objetivos definidos para el paso de una infraestructura en local a una infraestructura en la nube serán observados y se le hará un seguimiento hasta que puedan cumplirse.

Ofrece herramientas, instrucciones e historias sobre estrategias de migración y resultados.

Seguridad, Privacidad y Cumplimiento

Estas palabras las hemos escuchado en muchas ocasiones cuando nos planteamos la migración del mundo local al mundo Cloud, porque una de las preocupaciones más grandes de las empresas en estas migraciones son: la seguridad de los datos, garantizar la privacidad y el cumplimiento.

Seguridad

Seguridad por diseño. Gracias a la seguridad inteligente incorporada, Microsoft ayuda a protegerse contra ciberamenazas conocidas y desconocidas mediante automatización y la inteligencia artificial.

Privacidad

Nos tenemos que comprometer a garantizar la privacidad de todas las organizaciones a través de acuerdos contractuales y proporcionando un control completo y transparencia al usuario.

Cumplimiento

Azure respeta todas las leyes y regulaciones locales y ayuda a tener una cobertura integral en todas las ofertas de cumplimiento.

Términos y requisitos de cumplimiento

Microsoft invierte mucho en las ofertas de cumplimiento sólidos e innovadores (incluidas las certificaciones y las atestaciones)k. Algunas ofertas de cumplimiento son:

- CJIS (Servicios de Información de la Justicia Penal)

- Certificación CSA STAR

- Cláusulas modelo de la UE

- HIPAA (Ley de Transferencia y Responsabilidad de los Seguros Médicos)

- ISO/IEC 27018

- NIST (Instituto Nacional de Normal y Tecnología)

Declaración de privacidad de Microsoft

La declaración de privacidad explica que los datos personales procesados por Microsoft pretenden tener una transparencia y honestidad. Incluyendo los servicios de Microsoft, páginas webs, aplicaciones, software, aplicaciones, etc. Esta declaración detalla:

- Qué datos procesa Microsoft

- Cómo lo procesa Microsoft

- Para qué se utilizan los datos

Condiciones de los servicios en línea y la protección de datos

Condiciones de los servicios en línea:

Las empresas deben estar seguras que haya licencias que definan los términos y condiciones de los productos y servicios en línea que compra mediante los programas de licencias por volumen de Microsoft.

Anexo de protección de datos

Establece las obligaciones, con respecto al procesamiento y la seguridad de los datos del cliente y los datos personales, en relación con los servicios en línea. La ley de protección de datos es una ley de obligado cumplimiento para todas las empresas.

Centro de confianza

Es un recurso del sitio web que contiene información y detalles de cómo Microsoft implementa y admite la seguridad, privacidad, cumplimiento y transparencia de todos los productos de la nube de Microsoft.

El centro de confianza es una parte importante del Microsoft Trusted Cloud Iniciative que proporciona soporte y recursos para la comunidad local y la comunidad del cumplimiento.

El sitio del centro de confianza proporciona los siguientes recursos:

Nos da información detallada sobre la seguridad y privacidad, ofertas de cumplimiento, políticas, características y las prácticas en todos los productos cloud de Microsoft.

Nos da recursos recomendados en forma de lista donde nos dice cuales son los recursos que más se han usado.

También da información específica sobre cada rol para gerentes de negocios, administradores, ingenieros, evaluadores de riesgos, oficiales de privacidad y equipos legales.

Este centro se resume en un portal o sitio web que Microsoft nos brinda para encontrar información necesaria sobre directivas, prácticas y acciones recomendadas para aplicar en cualquier servicio de la nube de Microsoft.

Documentación del cumplimiento de Azure

Microsoft ofrece un conjunto completo de ofertas de cumplimiento para ayudar a su organización a cumplir los requisitos nacionales, regionales y específicos la industria que rigen la recopilación y el uso de datos.

El marco de cumplimiento de Microsoft controla múltiples estándares regulatorios, lo que le permite diseñar y compilar servicios usando un conjunto común de controles que agilizan el cumplimiento en una variedad de regulaciones válidas en la actualidad y con capacidad de reorganización futura.

Regiones soberanas de Azure

Cuando tenemos la necesidad de cumplir con la seguridad y el cumplimiento de EEUU, los gobiernos locales y estatales y los proveedores de soluciones:

Azure Government

Azure Government es una instancia separada del servicio de Microsoft Azure y ofrece un aislamiento físico de los despliegues que no sean del gobierno de EEUU. Es accesible sólo por el personal autorizado y seleccionado.

Proporciona el nivel de cumplimiento más amplio (nivel 5) y la aprobación del departamento de defensa.

Azure China 21Vianet

Microsoft es el primer proveedor extranjero de servicios en la nube pública de China que cumple con las regulaciones gubernamentales.

Características de Azure China:

Instancia físicamente separada de Azure Cloud Services y administrada por 21Vianet

Todos los datos de sus aplicaciones se quedan dentro de China para asegurar el cumplimiento de la regulación del país.

Incluye los servicios de IaaS, PaaS y SaaS.

Azure China admite la mayoría de servicios que incluye la versión de Azure Global.

Precios y ciclo de vida en Azure

Factores que afectan a los costes

En concreto hay seis distintos factores que pueden afetar a los costes de nuestros servicios en Azure, y son:

Tipo de recurso

Los costes de los recursos en Azure son específicos del tipo de recurso, por lo que para cada tipo de recurso utilizaremos unos rastreadores o medidores de uso asociados con el recurso y dependerán del tipo de recurso. Cada medidor generará un registro de uso que utilizaremos para calcular su factura.

Por ejemplo: Imaginemos que estamos trabajando con el recurso de Máquina Virtual, los posibles medidores que se podrán utilizar para rastrear el recurso y calcular el coste podrían ser:

- Horas encendido

- Transferencia de datos de entrada

- Transferencia de datos de salido

- Discos administrados

Servicios

Son las tasas de uso de Azure y los periódos de facturación.

Hay 3 tipos principales de servicios:

Enterprise: estos clientes firman un contrato Enterprise con Azure que los compromente a gastar una cantidad de dinero negociada previamente en servicios de Azure, haciendo un pago anual.

Esto ofrece la ventaja de establecer un nivel de precios personalizado.

Web Direct: Los clientes pagan precios públicos por los servicios de Azure, haciendo los pagos a través del sitio web de Azure.

CSP (Cloud Service Provider): Suele ser alguna empresa asociada a Microsoft que un cliente contrata para comprar los servicios de Azure. El pago se hace a través del CSP.

Ubicación

La infraestructura global de Azure hace que los distintos recusos tengan una variación en el precio dependiendo de la región donde esté ubicado este recurso. De tal modo, si hay varias regiones susceptibles y aceptadas por la organización para poner los recursos, hay que verificar en qué región es más ventajoso el precio.

Ancho de banda

Algunas transferencias de datos entrantes son gratuitas, como los datos que entran a los centros de datos de Azure. Para las transferencias de datos de salida, los precios se basan en la zona donde nos encontremos. Si hay una gran cantidad de datos de salida hay que evaluar en qué zona es más recomendable poner el recurso.

Instancias reservadas

Las reservas de Azure significan que nos comprometemos a mantener el recurso en un periodo de 1 a 3 años. Gracias al compromiso, cuanto más sea el periodo de tiempo, mayor será el descuento. Si no se sabe la duración del periodo, entonces se trabajará con un modelo de pago por uso. Si por el contrario se sabe que se va a trabajar por ejemplo con un servidor específico durante 3 años, se puede hacer una reserva de la instancia obteniendo un descuento de hasta un 72% en los precios de pago por uso.

Ventaja híbrida de Azure

Para clientes con el software Azure Assurance contratado, la ventaja híbrida de Azure permite utilizar licencias locales y asignarlas a máquinas de Azure manteniendo un coste reducido.

Todos estos factores hay que evaluarlos y tenerlos en cuenta antes de establecer o implementar un recurso en Azure, ya que dependiendo de los factores indicados habrá diferencias en los costes.

Calculadora de precios

Esta herramienta nos ayuda a estimar el coste de los precios de Azure. Esta calculadora mostrará los productos de Azure agrupados por categoría y podremos escoger los que necesitemos y podremos configurarlos en función de nuestros requisitos.

Azure proporciona una estimación detallada con los recursos y configuraciones seleccionadas. También se podrá obtener una nueva estimación si modificamos la configuración o productos anteriores.

Hay muchas opciones que se pueden incorporar en la calculadora de precios de Azure, pero las más básicas son:

Región

Aquí tendremos una enumeración de las regiones donde se podrá alojar el recurso específico.

Nivel

Podremos asignar qué nivel escoger para el recurso (Nivel Gratuito, Nivel Básico, Nivel Avanzado...)

Opciones de facturación

Opciones de soporte

Programas y ofertas

Precios de desarrollo o prueba de Azure.

Es importante conocer que la calculadora nos brinda una estimación, no es un presupuesto real, ya que el precio real puede variar dependiendo de la fecha de compra, moneda o método de pago, etc.

Azure Cost Management

Es un producto de Azure que proporciona un conjunto de herramientas para supervisar, asignar y optimizar nuestros costes en Azure.

Las características principales de las herramientas de Azure Cost Management incluyen:

Creación de informes de facturación

Se utilizan datos históricos que nos permiten pronosticar y proyectar el uso de los datos futuros que vamos a tener en Azure.

Enriquecimiento de datos

Gracias a una clasificación de los recursos con etiquetas que corresponden a las unidades empresariales y organizativas que representen la estructura de la empresa en el mundo real se puede mejorar la responsabilidad.

Fijar presupuestos máximos

Alertas en límites de costes

Por ejemplo, podremos definir alertas para recibir una notificación en caso de que un recurso exceda el límite establecido de su coste.

Recomendaciones sobre los costes

Es muy útil por ejemplo para eliminar costes inactivos, ya que cuando se despliegan numerosos recursos puede que hayamos cambiado algún recurso por otro y el que se haya dejado de usar no se haya eliminado.

En este caso sería útil saber que recursos están en desuso y siguen activos para así poder eliminar ese coste innecesario.

Reducción de costes

Las pautas para la minimización de costes se basan en los siguientes pasos:

Realizar

Se realiza el cálculo de los costes usando la calculadora de precios y la Calculadora del TCO de Azure.

Supervisar

Se supervisa el uso con Azure Advisor. Se implementan las recomendaciones.

Usar

Se usan límites de gastos. Su uso es a través de clientes de evaluación gratuitos y algunas suscripciones de Azure basadas en crédito.

Usar

Se usan reservas de Azure y Ventaja híbrida de Azure (HUB).

Elegir

Se eligen regiones y ubicaciones de bajo coste, si es posible.

Conservar

Se mantienen al día a los clientes con las ofertas más recientes y suscripciones de Azure.

Aplicar

Se aplican etiquetas para identificar los propietarios de los costes.

Contratos de nivel de servicio (SLA)

SLA viene del inglés Service Level Agreement.

Microsoft mantiene su compromiso de proporcionar a los clientes productos y servicios de alta calidad al aderirse a directivas, estándares y a prácticas operativas inteligentes.